Presque devenues ordinaires aujourd’hui, les cyberattaques sont légion, ni plus ni moins. C’est sans discrimination qu’elles frappent autant les entreprises privées que les organisations gouvernementales. L’industrie de la construction n’y fait bien sûr pas exception et gagnerait à brandir et à parfaire son bouclier.

Selon un sondage mené par la Canadian Internet Registration Authority (CIRA), 70 pour cent des entreprises canadiennes ont été victimes d’une cyberattaque au cours de la dernière année. Si les compagnies oeuvrant dans le domaine technologique sont souvent au fait de l’importance de s’en prémunir, une majorité d’organisations n’envisage pas les risques d’une cyberattaque. « Dans des entreprises, les technologies de l’information (TI) arrivent souvent loin dans la liste de priorités », explique Jean-Marc Robert, professeur au Département de génie logiciel et des TI à l’École de technologie supérieure (ÉTS). « Il faut cependant qu’elles réalisent qu’avec le développement et l’application de technologies de façon transversale et dans toutes leurs activités et métiers, les leaders parmi elles qui souhaiteront se démarquer devront prioriser les technologies de l’information. »

En plus d’être répandues et multiples, les cyberattaques deviennent de plus en plus sophistiquées. Parmi elles, il y a d’abord l’hameçonnage, qui consiste à faire cliquer l’usager sur un lien ou encore à lui faire ouvrir une pièce jointe, deux buts malveillants et qui permettront de pénétrer le système. Ensuite, pensons au déni de service, plus populaire par le passé et dont l’objectif est de multiplier les requêtes envoyées à un serveur afin de le faire flancher. « C’est moins présent aujourd’hui à cause de l’arrivée du Cloud », note Sébastien Paquette, chef d’équipe et architecte de solution chez ITI, une entreprise offrant des services et des solutions technologiques.

Vient par la suite le maliciel, qui entre sur le poste de la proie, pouvant ainsi être témoin de ce qu’elle écrit, activer sa caméra à son insu ou encore rendre son ordinateur inutilisable. Sans oublier l’attaque zero-day, qu’on ne connait pas encore et qui passe souvent sous le radar de la cybersécurité et des spécialistes. « De nouvelles sont détectées tous les jours. Ce sont probablement parmi les plus difficiles à traiter en termes de solution de cybersécurité », souligne l’architecte de solution.

Les rançongiciels, véritables fléaux

Impossible de passer sous silence la populaire et féroce cyberattaque que représente le rançongiciel depuis les deux dernières années. Son but est d’encrypter les données, c’est-à-dire de les verrouiller à clé, et demander de l’argent à son propriétaire pour qu’il y ait à nouveau accès. Son nombre est si important que des firmes spécialisées dans le recouvrement de données ont vu le jour. « C’est probablement la plus grosse menace qu’on voit en ce moment », soutient Sébastien Paquette. Il y a une dizaine d’années encore, les rançongiciels s’attaquaient aux individus, bloquant l’accès à leur disque dur ou à leur téléphone afin de les empêcher de récupérer leurs photos, par exemple. « Depuis deux ou trois ans, les campagnes de rançongiciel ont un impact majeur dans les entreprises privées et publiques, et permettent de récupérer des millions, voire des centaines de millions de dollars », avance le professeur Jean- Marc Robert.

Que ce soit les rançongiciels ou les autres types de cyberattaques, leurs têtes pensantes s’intéressent à tout un tas de données, mais généralement à deux types principaux : les informations personnelles et la propriété intellectuelle. La pandémie, avec l’expansion massive du télétravail, a multiplié les portes d’entrée possibles. « Si une entreprise n’était pas prête à outiller ses employés en télétravail, ces derniers devenaient vulnérables à des attaques ou à de l’hameçonnage. Beaucoup ne sont pas sensibilisés à la cybersécurité en général. Ça devient difficile à contrôler », souligne Sébastien Paquette.

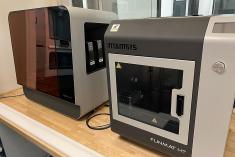

« La personne qui travaille à distance avec un équipement qui lui appartient est beaucoup plus à risque. Le télétravail présente un risque accru pour les entreprises», renchérit Jean-Marc Robert. Il en va de même pour le déploiement de nouvelles technologies, qui investissent d’ailleurs le domaine de la construction. Pensons aux capteurs, aux drones, aux portes d’accès sécurisées, aux robots qui récoltent des données, qui représentent tout autant de cibles potentielles de cyberattaque.

Permettant aux entreprises de localiser du matériel dans un édifice en construction ou encore de s’assurer de répondre à de nouvelles normes écologiques, l’internet des objets est une brèche possible qui ne doit pas être laissée au hasard même s’il ne s’agit pas de vol de données à proprement parler. Jean-Marc Robert explique : « Pour faire fonctionner mon chantier de construction, j’ai besoin que l’ensemble des capteurs soient fonctionnels. Sans eux, je suis moins performant. À terme, si on voit qu’il y a suffisamment d’entreprises qui reposent sur des réseaux d’objets connectés, elles deviendront à risque d’attaques cherchant à leur bloquer l’accès à ces objets. »

Conséquences et solutions

Mauvaise publicité, perte de confiance auprès de clients, perte de temps, pertes financières importantes : les conséquences d’une cyberattaque sont nombreuses pour une entreprise. Des solutions existent, mais elles doivent être réfléchies en amont. Jean-Marc Robert détaille le tout en trois objectifs, soit la priorisation des technologies de l’information, l’analyse de risque et le plan de réponse aux incidents. « Même si on est une entreprise de construction, il faut faire des campagnes de sensibilisation à la cybersécurité auprès de ses employés. Il faut aussi déterminer quelles sont les informations et les systèmes critiques essentiels pour l’entreprise dans l’atteinte de ses objectifs d’affaires.

En répondant à cette question, on déterminera les éléments qui pourraient peut-être devenir victimes d’attaques potentielles. Finalement, ce n’est pas en pleine attaque qu’on doit choisir les actions à poser, il faut les prévoir dans un plan de réponse adéquat. » Car les experts sont catégoriques : les cyberattaques, dorénavant sophistiquées, se produiront et il ne faut surtout pas baisser la garde.

La sauvegarde 3-2-1 consiste tout simplement à conserver trois copies sur deux médiums différents ainsi qu’une copie à l’extérieur. « C’est la meilleure assurance contre les attaques potentielles chiffrées », soutient Jean-Marc Robert. « La sauvegarde de mes données essentielles pour le bien de mon entreprise étant bien réalisée, si jamais un rançongiciel prend possession de mes serveurs, je vais pouvoir me tourner vers ma sauvegarde. » Mais si la sauvegarde (back-up) aussi est encryptée ? « Ma copie enregistrée à l’extérieur me permettra alors de reconstruire mes données et je ne serai pas tenu de payer les millions de dollars pour les récupérer. »

Cet article est tiré du Magazine – Les Leaders de la construction 2021. Pour un accès privilégié à l’ensemble des contenus et avant-projets publiés par Constructo, abonnez-vous !

Ce sujet pique votre curiosité ? Lisez tous les articles du dossier LES LEADERS DE LA CONSTRUCTION 2021 :

- Le virage numérique en construction, c'est maintenant !

- Gérer sainement ses finances en période de pénurie

- Innovation technologique en construction : les implications légales

- Conciliation travail-famille : difficile à appliquer en construction ?

- La diversité sur les chantiers : encore à bâtir

- Recruter des travailleurs à l'étranger

- Réseautage : la distance n’a plus d’importance

- Les Leaders de la construction 2021

- Heures travaillées : les leaders au Québec en 2020

- Les chefs de file des heures travaillées par métier en 2020

- 30 ans pour le Fonds immobilier de solidarité FTQ

- 3 approches distinctes pour l'intégration de la relève

- Maitriser le marketing RH

- Prendre le virage vert pour assurer son succès en affaires

- Soumissionner sur des projets d'envergure : bien mesurer les risques